In de afgelopen weken zijn Microsoft-klanten die gebruik maakten van Exchange-servers, waaronder veel overheidsinstanties en bedrijven over de hele wereld, het slachtoffer geworden van een reeks hacks die hun gegevens in gevaar hebben gebracht. De aanval wordt toegeschreven aan een groep hackers – Hafnium genaamd – die door China gesteund zou worden. Deze hack heeft zowel privé gebruikersgegevens als bedrijfs- en staatsgeheimen blootgelegd. Het is ook een goed voorbeeld van hoe de huidige benadering van de privacy en veiligheid van gebruikers(gegevens) tekortschiet.

Hoe is de hack in zijn werk gegaan?

Hafnium kreeg toegang tot de Exchange-servers door gebruik te maken van gestolen wachtwoorden en een voorheen onontdekte kwetsbaarheid voor verzoeken aan de serverzijde om zichzelf aan de Exchange-server bekend te maken als iemand die toegang zou moeten hebben. Daarna creëerden de aanvallers een webshell (een soort achterdeur) die browsergebaseerde toegang tot de server mogelijk maakt voor iedereen die de URL van de webshell kent. Hafnium gebruikte vervolgens de webshells om op afstand schadelijke code op de server te plaatsen. Eenmaal binnen konden de aanvallers gegevens stelen.

Microsoft reageerde door noodbeveiligingspatches vrij te geven voor de getroffen systemen (Exchange Server 2019-2013) en stuurde een gratis patch voor Exchange Server 2010. Eigenlijk suggereert dit dat deze kwetsbaarheden de afgelopen 10 jaar hebben bestaan.

Twee weken na de eerste aankondiging van Microsoft schatten experts dat er nog steeds tienduizenden Microsoft Exchange-servers moesten worden gepatcht. Bovendien waren de hackers al begonnen met het misbruiken van gevoelige systemen lang voordat Microsoft zich bewust werd van het probleem. Deskundigen schatten dat bijna 60.000 organisaties (en misschien zelfs meer) getroffen zouden kunnen zijn, variërend van kleine en middelgrote bedrijven tot de Europese Bankautoriteit. Het merendeel van de aanvallen was gericht op regerings- en militaire organisaties, gevolgd door productie- en financiële diensten. Het meest aangevallen land was de VS, gevolgd door Duitsland en het VK.

Beveiliging is gewoon moeilijk

Bijna elk groot technologiebedrijf heeft in het verleden flinke beveiligingsincidenten gehad. Microsoft heeft zelf ook een lange geschiedenis van beveiligingsproblemen met haar producten. De les die we uit het succes van deze aanvallen kunnen trekken, is niet dat deze organisaties nalatig of incompetent zijn, maar dat beveiliging gewoon moeilijk is.

Bij dit incident werd Microsoft niet rechtstreeks aangevallen, maar gingen hackers achter tienduizenden organisaties aan die Microsoft Exchange-software voor hun e-mail gebruiken. Ongeacht of het Google, Microsoft of hun klanten is, cyberbeveiliging is een vorm van asymmetrische oorlogsvoering. Verdedigers moeten alle mogelijke toegangspunten beschermen, terwijl aanvallers maar één zwak punt hoeven te vinden om binnen te komen. Een succesvolle verdediging moet daarom meerdere beveiligingslagen hebben, zodat als één laag wordt doorbroken, opeenvolgende lagen aanvallers weg kunnen houden van gevoelige bedrijfsgegevens.

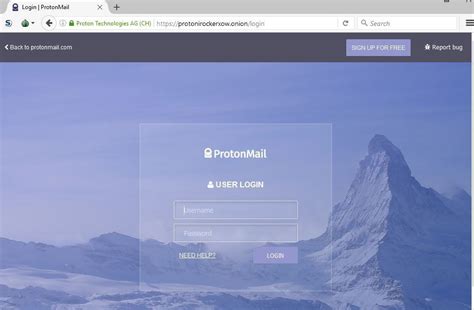

ProtonMail en zero-access-codering

Als het op e-mail aankomt, bereikt ProtonMail dit door gebruik te maken van zero-access-codering. Waar mogelijk versleutelt ProtonMail de e-mail van een organisatie aan de gebruikerskant. Zelfs e-mails die van buiten een organisatie worden ontvangen, worden gecodeerd voordat ze worden opgeslagen. De codering gebeurt op een manier die voorkomt dat zelfs ProtonMail zelf de middelen heeft om gebruikersgegevens onafhankelijk te decoderen. Dit voegt een extra beveiligingslaag toe, omdat het doorbreken van een ProtonMail-server niet noodzakelijkerwijs e-mails van gebruikers blootstelt. Anders dan in het geval van Microsoft Exchange (of Gmail of een andere reguliere e-mailservice die geen gebruik maakt van zero-access encryptie), zou een hacker toch een manier moeten vinden om de berichten te ontsleutelen. Het beveiligingsmodel van ProtonMail is voorbereid op een hackaanval door te investeren in een technologie die een extra coderingslaag toepast op alle berichten op hun servers.

Deze zero-access encryptie betekent dat Protonmail geen toegang heeft tot de berichten van gebruikers of deze kunnen lezen. Hackers kunnen dus niets van hen stelen waar ze geen toegang toe hebben. Dus zelfs als ProtonMail ooit zou worden gehackt, zou een succesvolle aanval op de gegevens veel moeilijker zijn om uit te voeren.

Waarom gebruiken andere techbedrijven dan geen zero-access-encrypite?

Ten eerste is sterke codering een moeilijke en tijdrovende klus om uit te voeren. De technologie die aan ProtonMail ten grondslag ligt, vereiste jaren van onderzoek en werk. Deze werd ontwikkeld door wetenschappers van het CERN onder toezicht van de open source-gemeenschap.

Ten tweede is er ook nog de kwestie van het bedrijfsmodel dat een bedrijf gebruikt. Bedrijven zoals Google verdienen geld door gebruikersgegevens te exploiteren om advertenties te verkopen. Dit strookt natuurlijk niet met technologieën die voorkomen dat ze toegang krijgen tot gebruikersgegevens. Dit is echt niet de eerste grote inbreuk op de beveiliging en het zal ook niet de laatste zijn. En er is geen reden om Microsoft te gaan mijden. In feite zou een dergelijk incident vele malen erger zijn geweest als het was gebeurd met Google of Facebook vanwege de aanzienlijk grotere hoeveelheden gevoelige persoonlijke informatie die door die bedrijven wordt opgeslagen.

ProtonMail vertrouwt op gebruikersabonnementen voor inkomsten, maakt geen gebruik van de gegevens van hun gebruikers of verkoopt geen toegang aan adverteerders. Dit maakt ze relatief uniek onder technologiebedrijven omdat ze geen toegang hebben tot de gegevens van hun gebruikers en deze niet hoeven te misbruiken om hun bedrijfsmodel te laten werken.